|

来源:综合腾讯科技、安天cert、成都商报

今天, 类似这样的消息刷屏了…… 这种文风,搭配字母、数字的组合,和平时朋友圈里的谣言一模一样,当时就随手关掉,继续刷微博,然后……发现……这并不是谣言!!!

一种新型的电脑病毒正在肆虐,全球大范围中招!英国大量医院被入侵!我国部分高校学生电脑沦陷! 据微博上学生爆料情况看,受影响范围很广,又恰逢毕业季,同学们心都揪紧了……

所有中招的人电脑上都出现了同一个画面,要求被病毒感染者支付价值300美元的比特币(一种虚拟货币,可以购买现实或虚拟物品,也可以兑换成大多数国家的货币)来解锁资料,同时还有一个倒计时钟表,显示的截至日期是下周五。

连图书馆的电子屏都没能幸免…… 图据知乎网友@Mikaleong

影响范围之大,钛媒体报道称,英国,俄罗斯,西班牙等都有类似入侵现象。

△蓝色点块代表被黑掉的地区

根据此前病毒影响区域分析,目前受影响的区域主要集中于:

教育行业 因教育边界网络、主干交换路由交换设备多数允许135/137/139/445端口,非法分子入侵后,能够直接批量化利用。 医疗行业 医疗因行业特殊性,一直以来是非法分子入侵的主要对象。 政府企业 政府、重点企业普遍建设有自己的内部专网,相较于运营商主动屏蔽受影响端口外,政府、企业内网的边界网络、主干网等普遍响应较慢,一旦发生攻击,反映时间较慢。

据英国媒体报道,5月12日英国国家医疗服务体系遭遇了大规模网络攻击,多家公立医院的电脑系统几乎同时瘫痪,电话线路也被切断,导致很多急诊病人被迫转移。

医院员工说,他们的电脑屏幕上弹出窗口。黑客们发送的消息说,医院的电脑已经被控制,必须缴纳赎金才能阻止所有的文件被删除。 由于目前尚未发现可以清除病毒的方法,各国都在尽力提醒用户:

👉医疗机构纷纷发出紧急通知:如非必要,尽量不要联系医生!

👉高校发布相关微博提醒学生: 病毒爆发分析

5月12日20时左右,全球爆发大规模勒索软件感染事件,我国大量行业企业内网大规模感染,教育网受损严重,攻击造成了教学系统瘫痪,甚至包括校园一卡通系统。

据BBC报道,今天全球很多地方爆发一种软件勒索病毒,只有缴纳高额赎金(有的要比特币)才能解密资料和数据,英国多家医院中招,病人资料威胁外泄,同时俄罗斯,意大利,整个欧洲,包括中国很多高校……

经过安天CERT紧急分析,判定该勒索软件是一个名称为“wannacry”的新家族,目前无法解密该勒索软件加密的文件。该勒索软件迅速感染全球大量主机的原因是利用了基于445端口传播扩散的SMB漏洞MS17-101,微软在今年3月份发布了该漏洞的补丁。2017年4月14日黑客组织Shadow Brokers(影子经纪人)公布的Equation Group(方程式组织)使用的“网络军火”中包含了该漏洞的利用程序,而该勒索软件的攻击者或攻击组织在借鉴了该“网络军火”后进行了这次全球性的大规模攻击事件。

当系统被该勒索软件入侵后,弹出勒索对话框: 图1 勒索界面

加密系统中的照片、图片、文档、压缩包、音频、视频、可执行程序等几乎所有类型的文件,被加密的文件后缀名被统一修改为“.WNCRY”。 图 2 加密后的文件名

攻击者极其嚣张,号称“除攻击者外,就算老天爷来了也不能恢复这些文档” (该勒索软件提供免费解密数个加密文件以证明攻击者可以解密加密文件,“点击 <Decrypt> 按钮,就可以免费恢复一些文档。”该勒索软件作者在界面中发布的声明表示,“3天内付款正常,三天后翻倍,一周后不提供恢复”)。现实情况非常悲观,勒索软件的加密强度大,没有密钥的情况下,暴力破解需要极高的运算量,基本不可能成功解密。 图 3 可解密数个文件

该勒索软件采用包括英语、简体中文、繁体中文等28种语言进行“本地化”。 图 4 28种语言

该勒索软件会将自身复制到每个文件夹下,并重命名为“@WanaDecryptor@.exe”。同时衍生大量语言配置等文件: 图5 衍生文件

该勒索软件AES和RSA加密算法,加密的文件以“WANACRY!”开头: 图6 加密文件

加密如下后缀名的文件:

.PNG.PGD.PSPIMAGE.TGA.THM.TIF.TIFF.YUV.AI.EPS.PS.SVG.INDD.PCT.PDF.XLR.XLS.XLSX.ACCDB.DB.DBF.MDB.PDB.SQL.APK.APP.BAT.CGI.COM.EXE.GADGET.JAR.PIF.WSF.DEM.GAM.NES.ROM.SAV.CAD.DWG.DXF.GPX.KML.KMZ.ASP.ASPX.CER.CFM.CSR.CSS.HTM.HTML.JS.JSP.PHP.RSS.XHTML.DOC.DOCX.LOG.MSG.ODT.PAGES.RTF.TEX.TXT.WPD.WPS.CSV.DAT.GED.KEY.KEYCHAIN.PPS.PPT.PPTX.INI.PRF.HQX.MIM.UUE.7Z.CBR.DEB.GZ.PKG.RAR.RPM.SITX.TAR.GZ.ZIP.ZIPX.BIN.CUE.DMG.ISO.MDF.TOAST.VCD.TAR.TAX2014.TAX2015.VCF.XML.AIF.IFF.M3U.M4A.MID.MP3.MPA.WAV.WMA.3G2.3GP.ASF.AVI.FLV.M4V.MOV.MP4.MPG.RM.SRT.SWF.VOB.WMV.3DM.3DS.MAX.OBJ.BMP.DDS.GIF.JPG.CRX.PLUGIN.FNT.FOX.OTF.TTF.CAB.CPL.CUR.DESKTHEMEPACK.DLL.DMP.DRV.ICNS.ICO.LNK.SYS.CFG |

注:该勒索软件的部分版本在XP系统下因文件释放未成功而未加密用户文件。

防范应对办法

针对所有windows服务器(含内网,外网),为预防病毒感染应开展如下工作应对:

1.请在windows系统中控制面板->程序->启用或关闭windows功能,取消勾选SMB 1.0/CIFS 文件共享支持并重启系统;

2.开启系统防火墙,利用防火墙高级设置, 关闭445端口,设置方法可参考以下办法:

临时解决方案

- 开启系统防火墙

- 利用系统防火墙高级设置阻止向445端口进行连接(该操作会影响使用445端口的服务)

- 打开系统自动更新,并检测更新进行安装

Win7、Win8、Win10的处理流程打开控制面板-系统与安全-Windows防火墙,点击左侧启动或关闭Windows防火墙

选择启动防火墙,并点击确定

点击高级设置

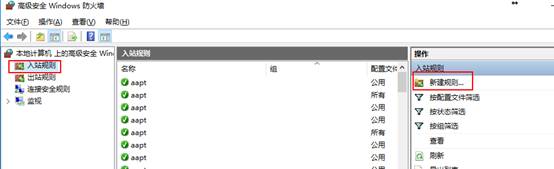

点击入站规则,新建规则

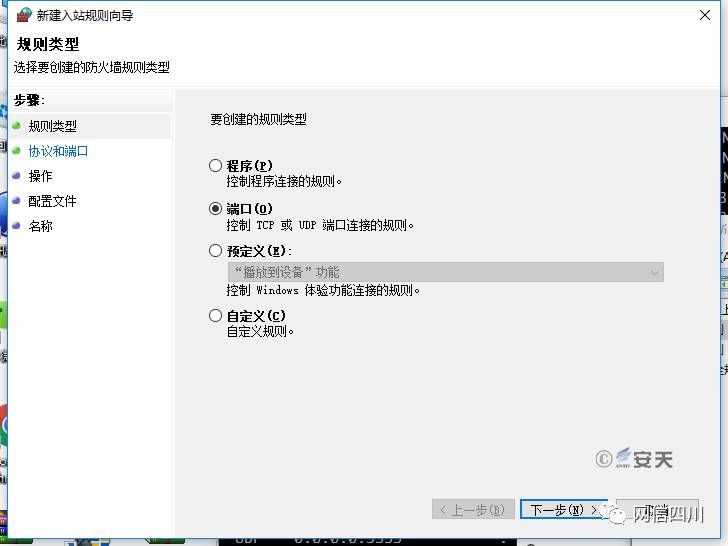

选择端口、下一步

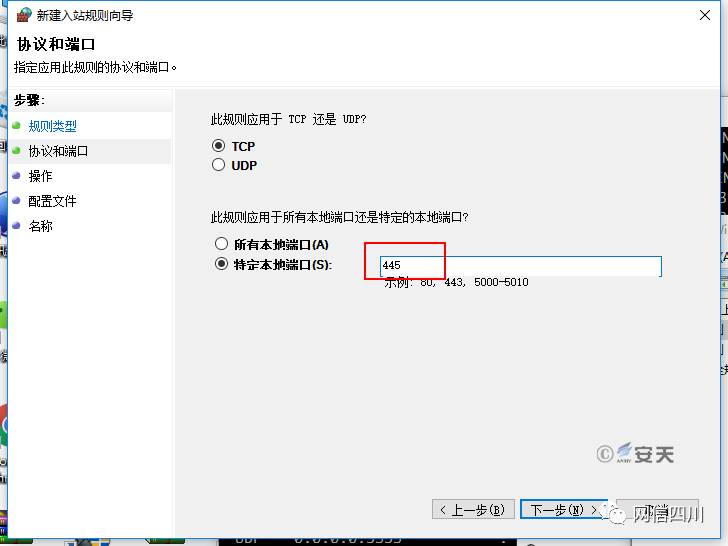

特定本地端口,输入445,下一步

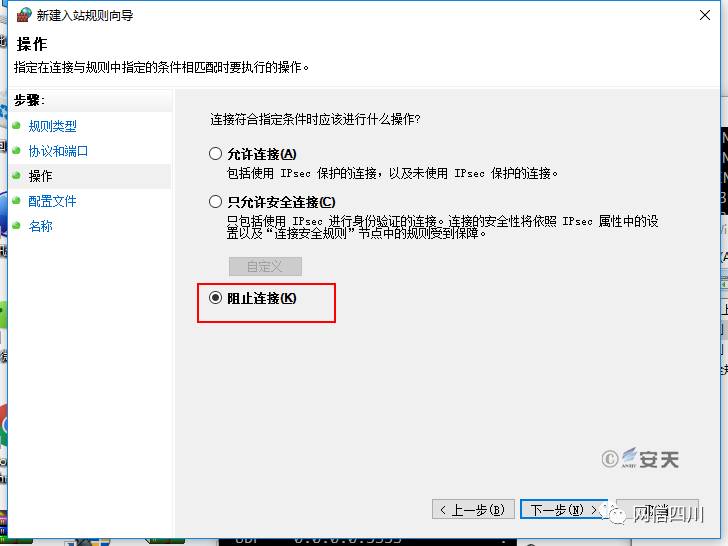

选择阻止连接,下一步

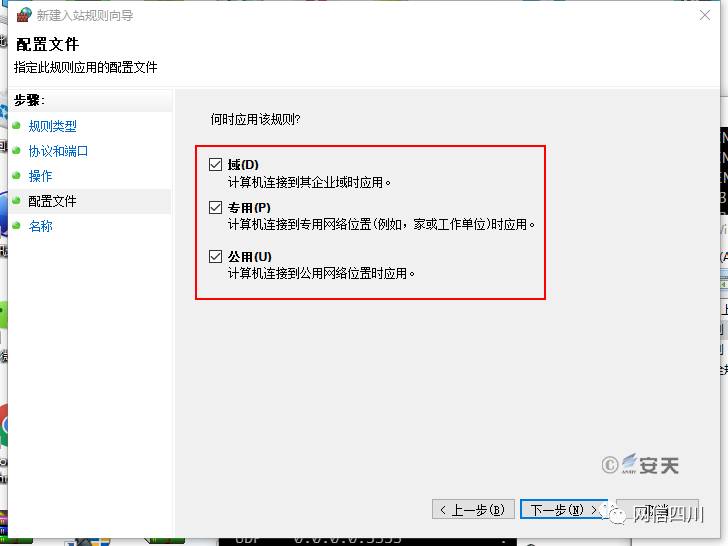

配置文件,全选,下一步

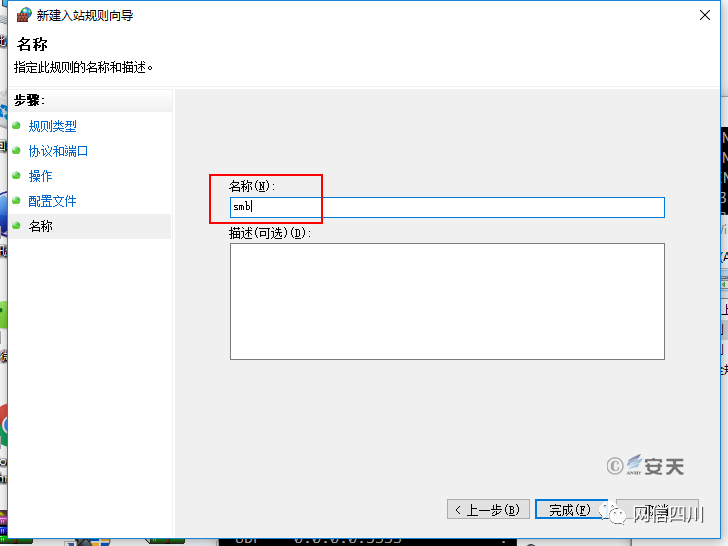

名称,可以任意输入,完成即可。

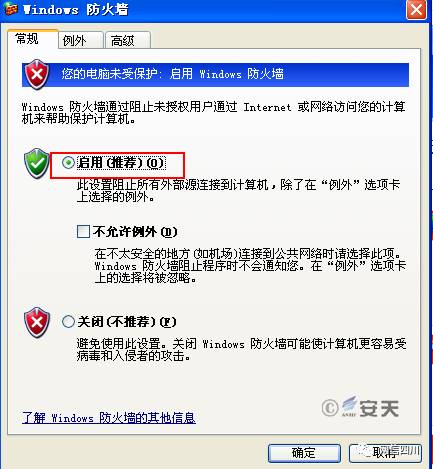

XP系统的处理流程依次打开控制面板,安全中心,Windows防火墙,选择启用

点击开始,运行,输入cmd,确定执行下面三条命令 net stop rdr

net stop srv

net stop netbt |

由于微软已经不再为XP系统提供系统更新,建议用户尽快升级到高版本系统。 3.更新系统3.14微软补丁,地址https://technet.microsoft.com/zh ... ge&isappinstalled=0

4.不要点击不明邮件内的链接信息

5.服务器一旦感染病毒立即断开本地网络,防止进一步扩散请尽快操作,避免被病毒侵入。 |